Approfondimenti

Smart working & Business continuity

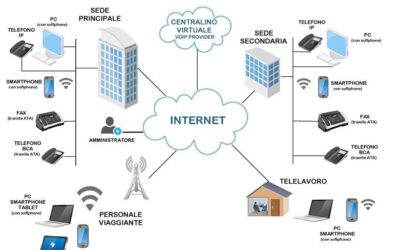

Lo Smart Working è un nuovo modo di lavorare, strettamente correlato allo sviluppo tecnologico che sta cambiando la nostra società.

La Rete, gli smartphone, i servizi in cloud, i social media, hanno potenziato: la produttività individuale, la continuità operativa degli utenti e favorito una nuova produttività aziendale, portando maggiore flessibilità nei tempi e nei modi di lavorare.

La Rete è diventata il centro dell’informazione, della comunicazione e della collaborazione: le persone possono lavorare indipendentemente dalla loro ubicazione e dai dispositivi utilizzati, aziendali o personali.

La Business Continuity è la capacità di continuare ad erogare i servizi, necessari allo Smart Working, in modo da assicurare massima efficienza operativa alle persone che lavorano all’interno e all’esterno delle imprese. Gli utenti, ovunque si trovino, possono accedere ai dati e alle applicazioni, da qualunque dispositivo e con tutta la sicurezza necessaria.

Se un’azienda ha problemi di connettività, vi sono inevitabili ricadute sulla sua produttività, fino ad arrivare al blocco della normale operatività, che può comportare pesanti conseguenze di business e/o immagine.

Per questo motivo il progetto della rete aziendale, non può prescindere dal garantire adeguati livelli di resilienza, ovvero la capacità del sistema di adattarsi e di gestire autonomamente, eventuali situazioni di degrado, per garantire la massima disponibilità dei servizi erogati.

Le PMI che vogliono adottare la formula dello Smart Working, dunque, devono rivolgersi a un provider qualificato, in grado di progettare ed implementare una rete, secondo criteri di robustezza ed affidabilità, che prevedano, tra l’altro, ridondanza degli apparati di rete e delle connessioni.

Roberto Bacchini

Sales Manager

Referenza SACIF

Referenze SACIFSituazioneSACIF Srl nasce nel 1949 dalla necessità di trasformare l’impresa artigianale, in una realtà industriale. I fratelli Peluzzi iniziano così la loro attività nella realizzazione di manufatti in acciaio.Nel corso degli anni...

Centralino Virtuale questo sconosciuto

ApprofondimentiCentralino Virtuale questo sconosciuto Iniziamo con definire che cosa è un centralino telefonico classico, ovvero un apparato (hardware) installato presso la sede di una azienda, che serve a mettere in comunicazione tra loro i vari...

FTTC, FTTH, Link dedicato, FWA: chiariamoci

ApprofondimentiFTTC, FTTH, Link dedicato, FWAvediamoci chiaroNegli ultimi 15 anni il mondo delle telecomunicazioni ha compiuto passi da gigante. L'evoluzione dei materiali, da una parte, e delle tecnologie di trasmissione, dall'altra, hanno...

Referenza Cluster

ReferenzeCluster srlSituazioneCLUSTER Srl è una realtà nuova, ma con una formazione iniziata già nel 1994. Un lungo percorso che ha unito, in un proficuo sodalizio, diverse teste e specialisti della comunicazione, operanti su più supporti e su...

I nostri servizi di cyber security

SECUREWALL

La soluzione che ti permette di salvaguardare la tua rete aziendale grazie a un firewall con protezione perimetrale e web filtering, VPN e gestione della connettività. Filtra e blocca il traffico indesiderato!

Si tratta di un’offerta modulare in base al numero di utenti, e comprende la locazione del firewall.

Tempi di consegna: 20 giorni nel 95% dei casi.

ENDPOINT PROTECTION

Con questo servizio difendiamo i tuoi dispositivi da virus e malware con una protezione perimetrale, attraverso una piattaforma basata su intelligenza artificiale e machine learning.

Endpoint Protection è compatibile con dispositivi Windows, Linux, Android e Mac OS.

Tempi di consegna: 10 giorni nel 95% dei casi.

VULNERABILITY ASSESSMENT

Il servizio di Vulnerability Assessment analizza e valuta la sicurezza dei sistemi informatici aziendali per individuare criticità e vulnerabilità.

La scansione può essere effettuata una tantum dal server di Connecting Italia, oppure periodicamente grazie a un software gestito da remoto.

Tempi di consegna: 10 giorni nel 95% dei casi.

PENETRATION TEST

Indispensabile per valutare la sicurezza di un sistema informatico, il Penetration Test verifica l’efficacia delle protezioni innalzate.

Come? Attraverso un attacco di prova alla rete aziendale, con l’obiettivo di individuare eventuali vulnerabilità per porvi rimedio prima che sia troppo tardi.

Tempi di consegna: 10 giorni nel 95% dei casi.

Richiedi una consulenza per i nostri servizi

Compila il form e sarai ricontattato dal nostro staff